-

Posts

2793 -

Joined

Everything posted by Schulte

-

Hallo @Leonhard, ein verspätetes Willkommen. Wenn der Admin seinen Proxyserver entsprechend konfiguriert hat, sehe ich wenig Chancen. Hast Du eine Kauf-Version, könntest Du versuchen, ob Du mit dem Wechsel auf das WireGuard-Protokoll Erfolg hast: https://support.kaspersky.com/KSDE/Win5.13/de-DE/236273.htm

-

Hello @Bav , the reference to the old post has its justification. At that time various browser manufacturers have increased their security measures. This prevented browser add-ons from communicating with other programs on the computer. Kaspersky introduced script injection as a replacement, this allows addOn and AV to connect again. You can disable the injection, but the data stream will still be scanned and malicious content will be blocked. What is then no longer possible is, for example, the display of the icons of URL-Advisor, with blocked content the message is no longer displayed in the browser, Anti-Banner is no longer configurable with the AddOn. Then there can still be problems with the automatic switch to Safe Banking. So all the protection functions remain, only the handling out of the brower becomes less user-friendly.

-

Hallo @WalterV, ich fürchte, ich verstehe Deine Frage nicht so richtig. Kannst Du bitte etwas genauer ausführen, wie Du das VPN einsetzen möchtest? Was verstehst Du unter einem "Ort"?

-

Update: Die Missbrauchsmöglichkeit bzw die Verwundbarkeit des Treibers ist seit längerem bekannt. Seit Anfang Juni werden die durch ihn ausgeführten Aktionen durch KL-AVs blockiert. Er wird nicht selbst als Malware erkannt, es handelt sich um einen legitimen Treiber, nur eben mit einem Fehler (soll es auch bei Windows einige geben?). Der Quellcode des (Demo)programms, das die Lücke nutzt, ist inzwischen öffentlich einsehbar. Es ist als "Proof of Concept" zu betrachten und beinhaltet keine weitere Schadsoftware (das werden andere Autoren sicher umbauen). KL-Programme sind durch das Blockieren des missbrauchten Treibers geschützt und lassen sich so nicht deaktivieren. Andere AV-Programme werden sicher vergleichbare Schritte unternommen haben. Bleibt noch der verwundbare Treiber. Den sollte Zemana schnellstmöglich aus dem Verkehr ziehen. Nachtrag: @Yury Parshin hat gerade noch einen passenden Screenshot gepostet:

-

Hi @Leander, noch ein paar Zusatzinformationen (bisher unbestätigt): zur Installation des fraglichen Treibers werden Adminrechte benötigt und die Windows-Sicherheitsabfrage muss abgenickt werden. Ein Angreifer müsste also entweder an Deinem Rechner sitzen oder per Remote verbunden sein. Und das, wie gesagt, als Admin. Die Malware, die dann den Treiber missbraucht, muss ebenfalls mit Adminrechten gestartet werden. Der "Entdecker" dieser "Lücke" verkauft sie für 500-3000$ an Interessenten. Solange nichts anderes bekannt wird, halte ich das Ganze für Panikmache, die jede Menge YT-Klicks generieren soll. Eine echte Lücke wäre sicher teurer. Und wenn man schon mit Adminrechten auf einem fremden System unterwegs ist, gibt es noch ganz andere (und nicht so auffällige) Werkzeuge...

-

Hi @Leander, soweit ich das beurteilen kann, handelt es sich bei den von Dir genannten Treibern nicht um Malware, sondern um legitime, signierte Treiber. Das Problem ist, dass diese von der eigentlichen Malware installiert und dann für ihre eigenen Zwecken missbraucht werden. Mit einer reinen Erkennung der Dateien ist es also nicht getan, es könnte sich dann auch um einen FP handeln. Wichtig ist hier, die eigentliche Malware zu finden. Die Programmkontrolle sollte erkennen, wenn ein nicht oder wenig vertrauenswürdiges Programm einen Treiber missbraucht und den Zugriff sperren (Vererbung der Rechte). Ob weitere Maßnahmen eingepflegt wurden, ist mir derzeit nicht bekannt. Aber den vielgelobten Selbstschutz gibt es ja auch noch...

-

kaspersky standard Kaspersky standard settings

Schulte replied to Snowwolfboi's topic in Kaspersky: Basic, Standard, Plus, Premium

Hello @Snowwolfboi, with the default settings you have exactly what you want. They are the optimal compromise between security and performance, valid for most computers. Of course you can increase the security a little bit, but this will be at the expense of the performance (e.g. a deeper heuristic puts a lot of load on the system). If you look at the tests of independent AV institutes, Kaspersky always performs very well. No matter if protection or performance. Almost always tested with the default settings. -

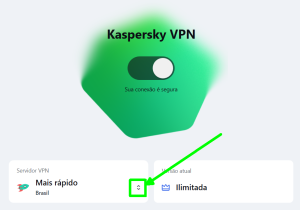

JDownloader funktioniert nicht mit eingeschaltetem VPN

Schulte replied to wolflop's topic in Für Privatanwender

Hi @wolflop, den Downloader wollte ich jetzt nicht extra installieren. Daher die Frage: kann überhaupt keine Datei damit heruntergeladen werden oder nur nicht die speziellen, vom Webseitenbetreiber so nicht vorgesehenen Downloads? Dein Downloader benutzt einige Tricks wie z. B. das mehrfache Zurücksetzen der Verbindung, um an so nicht vorgesehene Downloads zu kommen. Könnte sein, dass das VPN dadurch verwirrt wird... -

Hallo @GrafHubert, willkommen. In Deinem My Kaspersky-Account gibt es die Möglichkeit, einem verbundenen Gerät eine bestimmte Lizenz/Abo zuzuweisen. Hast Du das schon probiert? https://support.kaspersky.com/KPC/1.0/de-DE/173437.htm Möglicherweise musst Du die bereits registrierte Lizenz auf dem betreffenden Gerät zuerst löschen/widerrufen.

- 1 reply

-

- 1

-

-

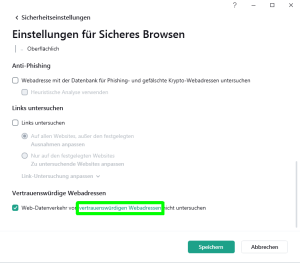

Hi @scope, die Option wird automatisch aktiviert, wenn Du selbst eine "vertrauenswürdige Webadresse" angegeben hast. Ist keine eingetragen, ist der Haken ohne Bedeutung. Klicke auf das "vertrauenswürdigen Webadressen" und Du kannt die Ausnahmen kontrollieren. Die Option dient dazu, alle angegebenen Adressen, für die eine Ausnahme "aktiv" ist, mit nur einem Klick wieder zu kontrollieren. In der neuen Produktlinie ist dann auch der Text korrigiert:

-

Kaspersky Total Security-Thunderbird Mail-Konto

Schulte replied to Roman1975's topic in Für Privatanwender

Hallo @Roman1975, willkommen. Der schnellste Weg ist wahrscheinlich, die Subdomain zu den "vertrauenswürdigen Adressen" hinzuzufügen. Gehe dazu in der KTS nach "Einstellungen->Netzwerkeinstellungen->Vertrauenswürdige Adressen". Dort fügst Du die imap-Adresse aus der Meldung hinzu. Speichern und testen... Beispiel: -

Wie komme ich an meinen Aktivierungscode?

Schulte replied to Browserle's topic in Für Privatanwender

Hallo @Browserle, auch von mir ein Willkommen. Wenn Du im Onlineshop gekauft hast, gibt es tatsächlich keinen Aktivierungscode mehr. Die Lizenz wird direkt auf dem angegebenen MyKaspersky-Konto hinterlegt und du mußt die zu aktivierenden Rechner bzw Installationen mit dem Konto verbinden. Einige Hinweise dazu gibt es in der Onlinehilfe. In den von @Longlife genannten FAQs wird das neue Lizenzmodell unter Q5 kurz erwähnt. -

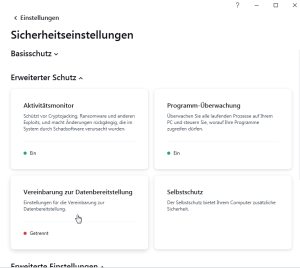

Einstellungen von KSN in Kaspersky Standard 21.13.5.506(a)

Schulte replied to eisbär's topic in Für Privatanwender

Hallo @eisbär, Deinen Punkt 1 kann ich beantworten: "Einstellungen->Sicherheitseinstellungen". Dann unter "Erweiterter Schutz" die Option "Vereinbarung zur Datenbereitstellung". Mit der Aktivierung stimmst Du zu, dass Dein Rechner auch Daten senden darf. Empfangen tut er immer. Punkt 2 muss noch ein anderer User beantworten, ich nutze selbst keine Chromium-Derivate. -

Kaspersky Security schützt wohl nicht mehr!?!?!?

Schulte replied to Danny's topic in Für Privatanwender

Hi @Danny, Dein emotionaler Ausrutscher sei Dir verziehen. Da gab es heute im englischen Bereich noch ganz andere Töne... Erst mal eine Kurzantwort: Deine KIS-Lizenz gilt auch für die mindestens gleichwertige "Standard". Alle Funktionen und deren Einstellungen, die die KIS hat, findest Du auch dort. Nur das GUI ist eben neu... Obwohl ich kein Freund vom "Drüberbügeln" bin, empfehle ich für das Upgrade diese Methode. Mir ist nur ein Fall bekannt, bei dem einige Einstellungen nicht zu 100% übernommen wurden. Intallationsprobleme wurden nicht berichtet. Den Downloadlink findest Du in unserem obersten pinned Topic. Zu Deinem eigentlichen Problem: Der Support scheint von einer anderen Situation auszugehen, anders kann ich mir die Reaktion nicht erklären. Ich halte die Aussage nicht für zielführend, mehr möchte ich nicht mutmaßen. Deine Beschreibung der zeitlichen Abstände der Meldungen lese ich so zum ersten mal. Aus dem Stehgreif fällt mir nichts dazu ein, lass mich bitte mal darüber schlafen. Eine Bedrohung für Deinen Rechner kann ich aber nicht erkennen. Noch eine Frage: wo genau hast Du diese Einstellung vorgenommen? Gibt es eventuell einen Screenshot? -

Kaspersky Security schützt wohl nicht mehr!?!?!?

Schulte replied to Danny's topic in Für Privatanwender

Hallo @Danny, das Forum funktioniert perfekt, z. B. werden Posts mit Links zu potentieller Malware geblockt und müssen von einem Mod freigegeben werden. Über die Meldung selbst sind wir uns nicht ganz im Klaren, Fragen dazu tauchen hier immer wieder auf. Meiner persönliche Einschätzung nach hat KIS festgestellt, dass Du vor nicht allzulanger Zeit eine Webseite geöffnet hast, die diesen Link beinhaltete. Irgendwann zwischen dem Besuch und jetzt wurde die verlinkte Datei von Kaspersky als gefährlich eingestuft. Das möchte Dir die Meldung mitteilen. Ob sie wirklich heruntergeladen und eventuell sogar ausgeführt wurde, kann man nicht sagen. Bei allen anderen Usern, die diese Meldung erhalten haben und davon berichteten, konnte jedoch in keinem einzigen Fall eine Infektion festgestellt werden. In Deinem Fall geht es um ein Script, das für das Datensammeln bekannt ist. Ich gehe davon aus, das dessen Ausführung (falls es heruntergeladen wurde) von den restlichen Modulen blockiert wurde. Auch die Sicherheitseinstellungen mancher Browser oder AddOns blockieren es, dann kann/muss KIS nicht eingreifen. Kann man sehen wie man will. Mit dem Schutz vor Malware hatte die Warnung jedenfalls nichts zu tun. Der war unbestritten. -

Hello @Tarek Hawasli, Welcome. the prefix PDM occurs when the proactive defense module, which monitors the sequence of actions performed by an application in the system, has detected suspicious activity. Unfortunately, no exceptions will help here, only contacting support. Only they can make a clear assessment and, in the case of a false positive, prevent further detection. Files to send to Kaspersky technical support in case of PDM malware detection

-

Hi @total, it's not exactly what you're looking for, but here's some more info worth reading: https://encyclopedia.kaspersky.com/knowledge/classification/

-

Sorry, forgot something important: 'PDM' may also appear, then the 'Proactive Defense Module' has detected a program with suspicious behavior. In this case only the support can help.

-

ZenTimngs 1.2.9 wird von Kaspersky Total SEC. teilweise verhindert.

Schulte replied to DedSec's topic in Für Privatanwender

Hallo @DedSec, Deine Kontaktaufnahme mit dem Support ist der richtige Weg. Das Tool ist doch sehr hardwarenah, da werden (wie beim letzten Vorfall mit AMD-Tools) Ausnahmen vermutlich nichts bringen. Aktuell gibt es wieder ein AMD-Thema, da könnte die Virtualisierung von Win11 mitspielen. Ist aber nicht bestätigt. -

Hi @diwand, hat leider längere Zeit gedauert. Ich habe einige Tests mit dem SZ durchgeführt, konnte Dein "Problem" aber nie nachstellen. Auch beim Support ist nichts zu finden. Hast Du die Liste inzwischen in den Griff bekommen?