-

Posts

741 -

Joined

-

Last visited

Everything posted by Demiad

-

@eeerooma, добрый день. В свойствах пакета, который устанавливаете проверьте адрес KSC. Затем проверьте доступность порта 13000 по умолчанию с конечного устройства с ранее установленным агентом по адресу KSC из пакета Агента на KSC. powershell tnc ksc.example.com -port 13000 Должно быть TcpTestSucceeded : True Для начала предлагаю проверить перечисленные мной шаги.

-

Добавление AD в KSC 14.2 Web Console на Linux

Demiad replied to ДмитрийМ's topic in Kaspersky Security Center

@ДмитрийМ, добрый день. В конце этого месяца выходит KSC Linux 15, в нём заявлена поддержка Samba, LDAP, Active Directory. Когда обновитесь после релиза, начнёт работать. -

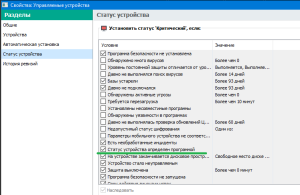

@Yana, добрый день. Самый простой пример со службой Kaspersky Security Network (KSN). Если программа для защиты конечных устройств обнаружит недоступность KSN при условии его использования, то это послужит поводом назначить "Критический" статус для управляемого устройства, если вы задали соответствующую опцию для "Статус устройства определяется управляемой программой" в параметрах групп:

-

Состоялся релиз Kaspersky Security 10.0 для Linux Mail Server (версия 10.0.0.7427). В этой версии мы: — Реализовали кластерную архитектуру для масштабирования решения (как горизонтально, так и вертикально). Теперь вы можете централизованно управлять всеми серверами из кластера через веб-интерфейс приложения. — Улучшили механизм поиска сложных атак, направленных на компрометацию корпоративной переписки (BEC-атак и спуфинговых атак Active Directory). — Добавили технологию обнаружения спама на основе распознавания поддельных доменов (look-like). Скачать

-

совместный доступ к рабочему столу KSC 14

Demiad replied to DIs's topic in Kaspersky Security Center

@DIs, вспомнил, есть же решение, стандартными средствами ОС (без какого-либо визуального оповещения пользователя!) изучите внимательно тему: -

совместный доступ к рабочему столу KSC 14

Demiad replied to DIs's topic in Kaspersky Security Center

@DIs, по правильному админы и не должны знать паролей пользователей, да и другие пользователи тоже между собой) -

совместный доступ к рабочему столу KSC 14

Demiad replied to DIs's topic in Kaspersky Security Center

@DIs, добрый день. Более пяти лет назад было реализовано так как вы хотите чтоб было. Затем появились требования от клиентов, чтоб был запрещён доступ администратора без согласования пользователя. Если подходит, то используйте подключение по RDP в свой сеанс на ПК пользователя. Обычно оставленный сеанс пользователя всё равно блокируется по настройкам безопасности, поэтому даже если бы вы подключались к активной консоли, то видели бы заблокированный сеанс. Либо если знаете пароли пользователей, добавляете пользователя ПК временно в группу "Пользователи удаленного рабочего стола" на конечному устройстве, затем по RDP подключаетесь к данному ПК, работаете в сеансе пользователя, в конце не забываете вернуть как было, удалить пользователя из группы RDP. -

KES не позволяет управлять коммутаторами D-Link

Demiad replied to Akina's topic in Kaspersky Endpoint Security для бизнеса

@Akina, добрый день. Без логического завершения диалога по запросу исправление проблемы не может быть включено в будущие релизы. В упомянутом INC000014988830 беседа завершилась на просьбе инженера технической поддержи выполнить диагностику через добавление процесса браузера в исключения с указанием адреса роутера (важно не исключать браузер на все адреса, это небезопасно): "Попробуйте, пожалуйста, добавить ‘c:\program files\google\chrome\application\chrome.exe’ в список Trusted applications с исключением ‘Do not scan network traffic’ + ‘remote IP address’ - IP-веб_интерфейса + ‘remote port’ – Порт-веб_интерфейса и проверьте воспроизведение в Google Chrome (перед воспроизведем нужно будет либо сбросить кэш, cookies, историю посещений и пр., либо запустить Incognito mode): https://support.kaspersky.ru/ksc13/settings/server/14085#block5 Если ситуация сохранится, пожалуйста, выполните сбор данных на тестовом хосте. 1. Отключаем в политике все компоненты, кроме «Защита от веб-угроз» 2. Включаем трассировки KES: https://support.kaspersky.ru/14364 3. (!) Перезапускаем продукт или перезагружаем компьютер 4. Убеждаемся, что запущен только один модуль - «Защита от веб-угроз» 5. Воспроизводим проблему и делаем скриншот с системными часами и URL-ом в веб-браузере 6. Отключаем трассировки 7. Собираем GSI 6.2 с эвент логами с тестового хоста 8. Экспортируем политику KES с настроенным исключением, что применяется к хосту во время сбора трассировок. 9. Формируем набор данных в единый архив: трассировки KES, скриншот с таймингом, отчёт GSI с системными эвент логами, политика KES (klp)" Просьба создать новый запрос с указанием старого "INC000014988830" и дойти до результата. Спасибо! -

Политики которые могут влиять на систему

Demiad replied to Damir Galiev's topic in Kaspersky Security Center

Добрый день. Вопрос очень обширный. С компонентами Контроля рабочего места ("Контроль *") аккуратнее с запретами. Там можно запретом запуска приложений запретить все программы запускать или блокировкой устройств отключить на всех ноутбуках Wi-Fi модули, запретить Жёсткие диски. При наличии KES вместо KSV в среде VDI с компонентом "Анализ поведения"/"Контроль активности программ" аккуратнее, гипервизор может не выдержать нагрузки. Это то, что самое простое в примерах. -

ksc 14 Проверка целостности модулей сертифицированного KSC14

Demiad replied to altera's topic in Kaspersky Security Center

@altera, буквально только что была получена сертификация ФСТЭК на KSC 14.2, дистрибутив в статье заменили на новый. Большое спасибо за информацию о решении! -

@ДмитрийМ, в сентябре KSC 15 for Linux выйдет, уж подождали бы новую версию, я бы так сделал.

-

Добрый день. Никогда не используйте kavremover для удаления KSWS, он только ухудшит ситуацию со штатным удалением. Просьба обратиться в поддержку для получения рекомендаций: https://support.kaspersky.ru/b2b/RU После использования kavremover приходится использовать утилиту удаления "MSIZAP" от Microsoft с рекомендациями от ЛК. https://learn.microsoft.com/ru-ru/windows/win32/msi/msizap-exe Добавлено: Да, и попробуйте установить ту же версию KSWS поверх старого и затем снова штатно удалить. Если не получится, тогда уже в поддержку.

- 1 reply

-

- 1

-

-

Агент или kes меняют время в системе.

Demiad replied to Vyacheslav's topic in Kaspersky Endpoint Security для бизнеса

Я бы начал разбираться с того откуда (какие NTP-серверы) эти два проблемных компа берут время в отличии от остальных. Возможно, они получают DHCP-опцию от местного маршрутизатора. -

Компонент "Коннектор к Агенту администрирования" виден только в мастере локальной установке KES, в параметрах инсталляционного пакета на KSC его никогда не видно и он включен всегда, как раз чтоб не было историй, когда его кто-то зачем-то отключил и теперь KES живёт сам по себе без политик, а Агент KSC стоит.

-

@tomzey, проблема не так чтоб популярна, готового решения под неё нет, обратитесь, пожалуйста, в поддержку B2B: https://support.kaspersky.ru/b2b/RU

-

Релиз Kaspersky Endpoint Security 11.9.0.351

Demiad replied to Demiad's topic in Kaspersky Endpoint Security для бизнеса

@Митя, добрый день. Лучше начать с проверки железа ПК. Обычно данная ошибка означает пролемы с оперативной памятью. Сделайте проверку утилитой типа MemTest86. Но я лично заодно бы и HDD на bad-блоки проверил и материнскую плату на вздутые конденсаторы. -

Проблема с KSC 12

Demiad replied to Sov.teh.Evgeniy's topic in Kaspersky Endpoint Security для бизнеса

@Murad, добрый день. Верно, ссылки были на KSC12, который на сегодня уже закончил срок существования. Вопрос популярный, от меня есть более актуальный вариант решения без установки SQL Management Studio: -

Состоялся релиз Kaspersky Endpoint Security 12.2 для Windows (версия 12.2.0.462). В этой версии мы: — Добавили поддержку протокола WPA3 для контроля подключения к сетям Wi-Fi (Контроль устройств). — Изменили порядок источников обновлений для локальной задачи Обновление, если к компьютеру применена политика. Это уменьшит расход трафика при запуске локальной задачи. — Добавили возможность выбирать протокол и порты для исключений Защиты от сетевых угроз. Теперь вы можете указать не только IP-адреса доверенных устройств, но и выбрать порт и протокол. Скачать < Предыдущая версия || Все версии KES12x || Следующая версия >

-

Добрый день. Видимо, руками устанавливали на ПК локально KES и при его установке не был выбран компонент "Коннектор к Агенту администрирования".

-

Блокировка работы AVEST (криптопровайдер в беларуси)

Demiad replied to GIAPAdmin's topic in Kaspersky Security Center

Добрый день. Попробуйте воспользоваться мои старым решением. Тем более версии у вас, похоже, соответствующие как раз ней. Только там под MMC-консоль инструкция, надеюсь проблем с входом и работой через неё у вас не будет. -

Добавлю, не забудьте на серверах (особенно технологических) настроить 2FA: https://support.kaspersky.com/help/KSC/14.2/ru-RU/211333.htm

-

Не стоит управлять изолированным KSC другим внешним KSC, теряется смысл изоляции. Антивирус я бы выбрал тот же которым управляет сам KSC, не будет двойной работы по настройкам.