-

Posts

65 -

Joined

-

Last visited

Posts posted by dvz

-

-

отмечусь.

Та-же проблема. Затрагивает и KSMG1 и KSMG2. Новый вид рассылки от "Тинькоф" в которой нет темы и нет заголовка "MessageID". Рассылка генерируются PHP-ботом. Некоторые виды таких спам рассылок, KSMG распознает как спам, но не маркирует в теме "[SPAM]" и не добавляет служебные заголовки "X-KSMG-AntiSpam-Status: spam" и "X-MS-Exchange-Organization-SCL: 9" . В таких образцах служебных заголовков KSMG не добавляет совсем. Письмо проходит пользователю.

По проблеме завели кейс (INC000015277162), но пока не двигается дело.

-

2

2

-

-

Краткий обзор по новому KSMG 2.0

Установилось все быстро, кластер собрался без ошибок на одном сетевом интерфейсе. Настройки применяются централизовано как и заявлялось.

При первом подключении, при добавлении лицензионного ключа, устройства написали что коммерческий ключ с ограниченной функциональностью и "доступны только обновления баз". Но потом базы обновились, ноды кластера попросили перезагрузку, и ключ заработал в рабочем режиме- статус сменился на "полная функциональность".

Подключение по ssh теперь по другому. Для подключения используется закрытый ключ. Надо на клиенте сгенерировать ssh-RSA ключ, открытую часть импортировать в веб-интерфейс KSMG и при ssh подключении использовать его. Логин использовать "root".

Интеграция с доменом теперь Kerberos. При входе в ВЕБ-интерфейс работает SSO. Еще появилась функция "Защита от спуфинга Active Directory".

Журнал событий переработали - теперь есть фильтры поиска и отображение темы. Журнал сообщений по всем узлам кластера показывает (наконец!). Единственное, нет в журнале IP получателя. Еще в журнале не отображаются коды MTA - сообщение модули проверки пропустили, но MTA его не доставил и поместил в очередь. В журнале будет все хорошо - Действие "пропущено". Для разбора инцидентов все равно придется смотреть лог "maillog".

Дашборд обновили - много полезной информации, но не нашли загрузку аппаратных ресурсов нод - хотелось бы ее видеть.Импорт конфигурации из старого KSMG работает - импортирует только правила.

Пока впечатления положительные.

-

Метод, предложенный в статье https://support.kaspersky.ru/13727 не совсем корректный. К сожалению, за давностью лет у меня не осталась всех подробностей и ссылок, но суть проблемы следующая. В стеке TCP есть некоторый буфер, в который помещается информация о всех корневых сертификатах из текущего хранилища системы. Размер буфера ограничен, причём в Win10 он сильно больше, чем в старых ОС. И поэтому если переносить все сертификаты из Win10 в старую ОС (а их может там быть несколько сотен), то может случится ситуация, что часть из них не поместится в буфер и не будет использовано в работе со всеми вытекающими из этого последствиями. При этом Windows при каждой загрузке будет генерить событие, что не удалось загрузить все сертификаты. В этой ситуации нужно вручную удалять сертификаты их хранилища, чтобы уменьшить их количество. Ну а правильное решение с обновлением корневых сертификатов такое: обновлять не все их сразу, а только конкретные необходимые, либо вручную, либо автоматизировать процесс обновления, как это описано например здесь. У меня так работает много лет и проблем нет. А до этого описанная проблема возникала довольно часто.

Статья от ЛК - можете направить им корректировку ? У себя импортировал только один нужный сертификат который отсутствовал (USERTrust RSA Certification Authority). Прикладываю его на всякий случай.

-

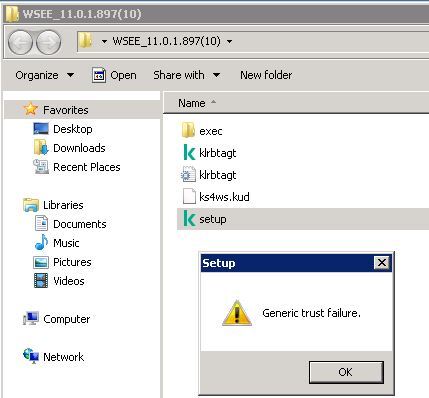

При установка на сервер ниже 2012 ошибка

при этом если запустить установку msi то ставиться

проблема возникает на старых ОС, где не обновляются корневые сертификаты. Инсталлятор ЛК подписан свежим сертификатом, к которому нет доверия на устаревших ОС.

Решение: Обновить списки корневых сертификатов в ручную. https://support.kaspersky.ru/13727

-

Почтовый сервер Exchange ? Отправка анонимная ? В коннекторе добавлен IP KSC ?

-

При совместной установке KSWS 11.0.1.897 и KSC11, возможны проблемы с запуском служб ksnproxy или kladminserver. Решение - отключить самозащиту (INC000012868719).

-

Техническая поддержка ЛК, к сожалению, не нашла другого решения.

Ответ по кейсу INC000012813183 :

Здравствуйте!

Передал информацию разработчикам, они сообщили, что данное решение является наиболее подходящим в Вашем случае.

Благодарим Вас за информацию и сотрудничество.

Инженер технической поддержки

АО «Лаборатория Касперского» -

По проблеме открыт кейс в ЛК ( INC000012813183 ). Пока обходное решение- Добавить в исключения для “Защита от файловых угроз” объект - папку "\\server.local\share\КонсультантПлюс\” (включая вложенные папки)

-

1

1

-

-

На KSMG cгенерируйте TLS сертификат если его нет, включите “Domain”-”Client TLS security level”-”Attemp TLS Encryption”. После этого KSMG будет проверять возможность соединения с удаленным сервером по TLS-сессии, и устанавливать ее.

-

Категория:

KSC

Проблема:

Долгая загрузка обновлений в хранилище.

Признаки:

Задача “Загрузка обновлений в хранилище Сервера администрирования” выполняется очень долго (до трех часов) в ходе выполнения задачи появляются ошибки “Не удалось ретранслировать компонент. 'ИМЯ_КОМПОНЕНТА'” Задача завершается статусом: “Задача обновления завершена. Не все компоненты были обновлены. Вероятно, на источнике обновлений отсутствует один или несколько компонентов обновления.”Условия:

Версия KSC 10.5.1781, 11.0.0.1131 с инсталляционными пакетами KES 11.0* и 11.1*Решение:

Это происходит из-за инсталляционных пакетов KES 11.0* и 11.1* версии на сервере администрирования.

Если Сервер KSС в иерархии, необходимо брать во внимание и его подчиненные сервера - они передают заказ баз на Головной KSC.Для решения проблемы:

1) Необходимо удалить данные инсталляционные пакеты KES 11.0* и 11.1* из KSC.В случае, если пакеты Вам необходимо сохранить:

2) Создать новый инсталяционный пакет из соответсвуещего дистрибутива KES (11.0* и 11.1*) предварительно поправив kud файл (инструкции предоставит СА).После удаления/изменения пакетов, загрузка выполняется быстро (до 20 минут).

Ссылки:

INC000011526285 by @dvz

INC000011509965 by @Katbert Плавающие ошибки ретрансляции в KSC 10.5 -

Еще замечу, что Secret Net Studio не совместим c KES 11.0.0.6499 и выше без патча Secret Net Studio 5329.74 (Inc93279) и не совместим с Windows 10 1909 без патча 5329.60 (TFS-89388)

-

Патчами с версии 1.0.х на 1.1.х нельзя. Создавайте новый аплайнс, переносите конфигурацию руками. Есть экспорт/импорт ,но там не все работает.

Патчами можно так:

1.1.0.379 → 1.1.1-24

1.1.1-24 → 1.1.2-12

1.1.2-12 → 1.1.2.-30

-

@AlexeyFromKurchatov У вас в логах стабильно ошибки старта службы “HPSysInfoCap” посмотрите в логах нормальных машин, где ошибка не проявляется - есть там такие события ?

По BSODу MS говорит, что это несоответствие значений реестра (ошибки).

BSOD BAD_SYSTEM_CONFIG_INFO (74)

В стеке минидампа нет модулей Касперского. Только системная работа с модулями ядра ОС. Может конечно он косвенно как-то влияет….

И в техподдержки вероятно вас попросят обновится на актуальный релиз и пересобрать GSI и дамп...

-

Категория:

Переход на KES 11.2.0.2254.

Условия:

В ранее установленной версии KES была включена установка компонента “BadUSB”, а сейчас выполняется сценарий обновления на новую версию KES “поверх” существующей.

Проблема:

После обновления новой версии KES "поверх" существующей, перестает работать USB клавиатура.

Описание:

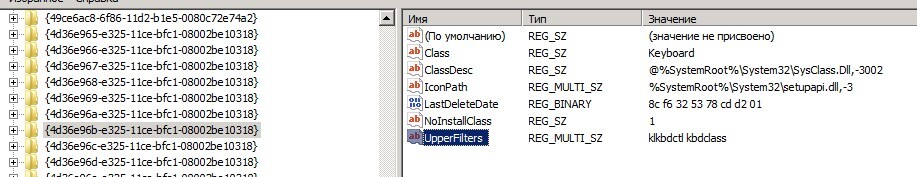

Проблема возникает в ряде случаев, когда старая версия KES устанавливалась с компонентом "Защита от атак BadUSB", а в новой этот компонент не включен в дистрибутиве. Инсталлятор не удаляет настройки модуля из реестра ОС, что приводит к проблеме с клавиатурой. Проблема проявляется даже если установленный компонент был ранее выключен.

Решение:

Средствами удаленного управления реестром, подключится к проблемному ПК и отредактировать ключ реестра:

"HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{4D36E96B-E325-11CE-BFC1-08002BE10318}"

параметр "UpperFilters":

было: "kbdclass klkbdflt" (или “klkbdctl”)

изменить на: "kbdclass"

После перезагрузки работоспособность клавиатуры восстановится. -

Категория:

KES 11.1.0.15919 и вышеУсловия:

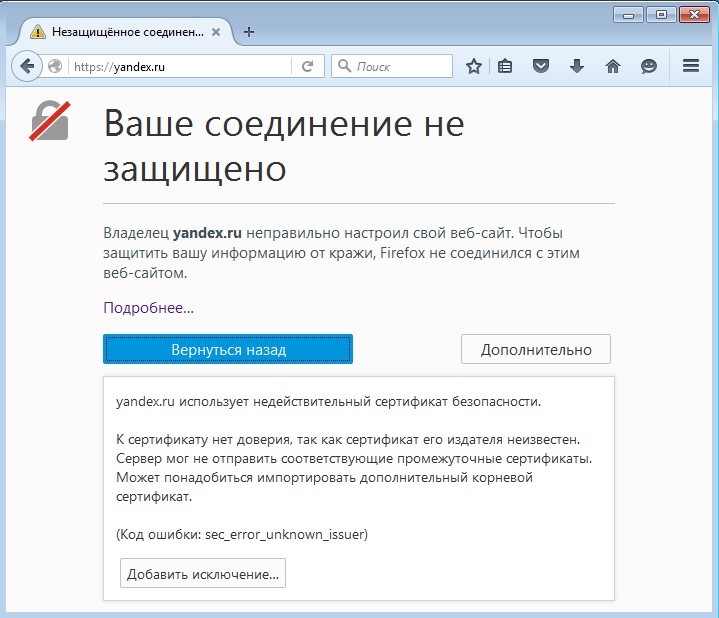

В KES включена опция "Проверять защищенные соединения". Контроль 443 порта производится.

Используется браузер Mozilla Firefox.Проблема:

После установки KES, в браузере Mozilla Firefox при попытке перехода на любую https страницу, выдается ошибка:

"Your Connection is not secure"; "Ваше соединение не защищено"; Код ошибки: sec_error_unknown_issuer

Описание:

Firefox не может верифицировать издателя SSL cертификата "Kaspersky Endpoint Security Personal Root Certificate".

Сертификат используется KES для MitM внедрения в https трафик. Для обеспечения доверия к издателю, KES при установке добавляет этот сертификат в доверенные корневые центры хранилища сертификатов Windows, но Firefox использует свое хранилище сертификатов. Для решения проблемы, начиная с версии Mozilla Firefox 66, включена функция "security.enterprise_roots.enabled" которая позволяет использовать сертификаты из хранилища Windows.Решение:

Обновить Mozilla Firefox до актуального релиза.Ссылки:

https://bugzilla.mozilla.org/show_bug.cgi?id=1533397 -

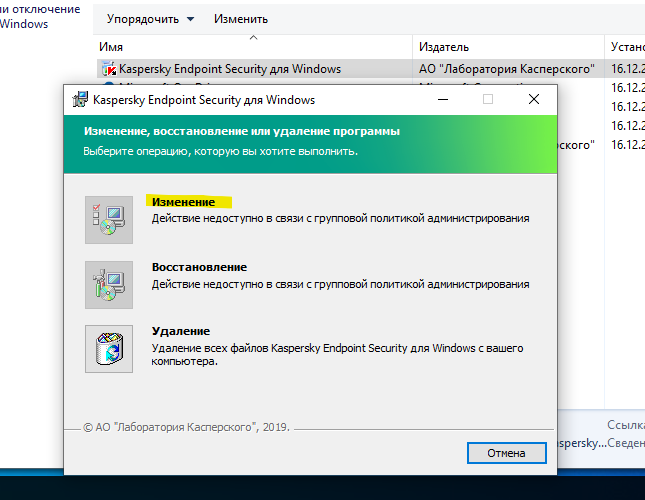

@mvsvitРазрешения предоставлены… И для группы “Everyone” и для администратора. Но изменять не дает. Создал запрос INC000011095002 .

Ответ техподдержки:“При удаленной установке: изменение компонентов не доступно через “Панель управления”. Изменение компонентов можно произвести через задачу "Изменение состава компонентов программы".

При локальной установке: изменение компонентов доступно через “Панель управления”.” -

@mvsvit Разрешения предоставлены… И для группы “Everyone” и для администратора. Но изменять не дает. Создал запрос INC000011095002 .

-

Добрый день.

Не могу изменять состав компонентов установленного KES из “Панель управления”→ “Программы и компоненты”. Кнопки “Изменение” и “Восстановление” в форме не активны, и написано “Действие недоступно в связи с групповой политикой администрирования”.

Под политикой подразумевается управление KSC. Где там в политиках это ограничение ? (Вариант с изменением состава через задачу знаю - не подходит)

-

Версия актуальная (1.1.2.12) ?

Проверьте наличие этих сертификатов в системе:

- зайдите по ssh и в Technical Support Mode

- просмотрите сертификаты : ”ls /var/opt/kaspersky/klms-appliance/certs”

Если они на месте, то возможно у вас браузер глючит. Попробуйте кеш почистить….

-

Был уже такой инцидент (INC000007972725). В качестве решения CA предложил такой сценарий :

- В политиках KSWS отключить проверку скриптов (Постоянная защита - Проверка скриптов - Управление задачей)

- Удалить KSWS

- Установить без модуля проверки скриптов.

-

Добрый день! есть что по проблеме?

Вы при установке KS10WS включили модуль "проверка скриптов" -

Oleg Bykov Олег, а почему не 10.1.2.996 ?

-

По третьему пункту. Если SIEM умеет читать поток rsyslog, то настраивать на KSMG так: (в режиме Technical Support Mode) 1.Создать конфиг rsyslog # echo "Local0.* @@siem.address:514" > /etc/rsyslog.d/siem01.conf 2.Рестартовать rsyslog # service rsyslog restart (Мы с KSMG не берем. Берем с ексченджей которые за ним.)

-

Demiad пробовал разные варианты... там похоже настройки в зашифрованном виде в бинарнике - в конце файла который.

Kaspersky Secure Mail Gateway 2.0.1 классифицирует как спам, но вместо проставления метки в теме удаляет тему полностью

in Kaspersky Security for Mail Server

Posted

Подтверждаем. Патч получили (spam_mark_missed_fix_ksmg_2.0.1.6960), там три бинарника. Поставили - пока вроде все отлично. Рассылка "Тинькофф" без темы, стала с темой и маркируется. Мониторим работу.