Dmitry Orlov

Members-

Posts

22 -

Joined

-

Last visited

Reputation

2 NeutralRecent Profile Visitors

The recent visitors block is disabled and is not being shown to other users.

-

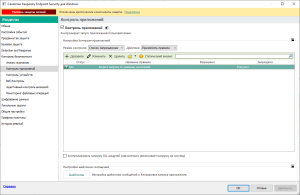

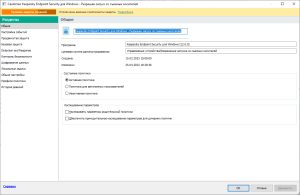

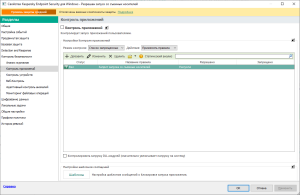

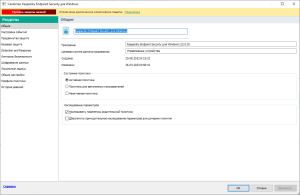

Добрый день. Есть вот такая политика на верхнем уровне, для запрета запуска ПО с внешних носителей. Есть отдельный контейнер, в котором есть своя политика с разрешенным запуском. Выглядит вот так: Клиент первоначально был в контейнере с запретом на запуск, потом переместили его в разрешенные. Политика, судя по отчету о применении, обновилась удачно. Но в настройках на клиенте все равно вижу запрет почему-то. Подскажите, пожалуйста, где ошибка?

-

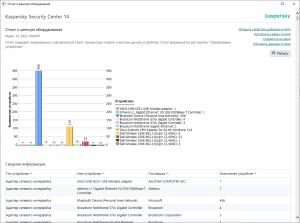

Добрый день, господа. Итак, отчет о реестре оборудования не устраивает, там все свалено в кучу. Нам же необходим отчет в котором в поле будет имя хоста, наименование оборудования, прочие поля типа SN (если есть) итп Причем эти данные в KSC есть, если заходить в компьютер и там смотреть его реестр оборудования. Вопрос именно в представлении необходимом. Можно ли такое?

-

ElvinE5 Спасибо, очень подробно, но речь не про старт с носителя, а про автостарт! В принципе, можно сделать запрет на доступ к файлу autostart.ini. Хотя тоже не совсем корректно так делать, ИМХО. Aftalik Это уже сделано, а про распространение через bat\cmd думал, да. Подходит, конечно, хотя не и совсем удобно. Но я просто ожидал увидеть галку в политике KES.

-

Коллеги, категорически приветствую. Созрел вопрос. Раз уж через KSC agent можно ставить софт, запускать bat файлы, то может и сертификат центра сертификации поставить можно? Просто есть большое количество внешних, недоменных компов, которые к инфраструктуре через Интернет цепляются, но ... на них будет KSC agent для антивирусных и прочих мелких нужд. Может и сертификат стороннего ЦС можно через него распространить? Весьма полезная и востребованная функция должна быть, ИМХО. ЗЫ Не путать с сертификатом KSC сервера. Нужно именно распространить сертификат стороннего ЦС.

-

Здравствуйте, господа. Продолжаем пилот KSC, разбираемся с MDM в KSC. И возник вот какой вопрос. Настроили шлюз соединения в DMZ для всяких внешних недоменных компов и доменных ноутбуков, но которые подолгу через Интернет работать могут. И тут дошли до MDM для планшетов\телефонов. И что-то не вижу я тут в мануалах упоминания про подключение через шлюз соединения. Только напрямую на сервер MDM по 443 порту. Каковы бест практис в этом вопросе? Выносить сервер MDM на отдельную от сервера KSC машину и размещать в DMZ? Такой подход правильный?